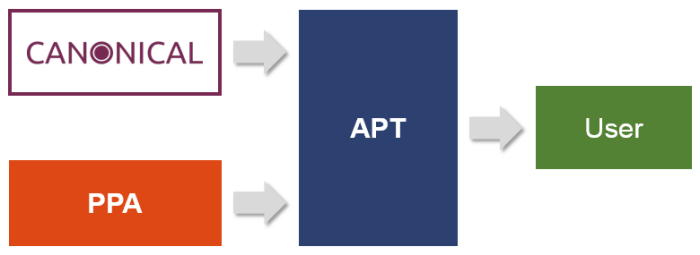

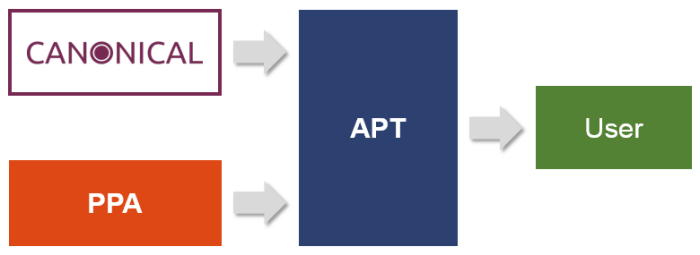

Ubuntu bietet eine Plattform mit dem Namen „Launchpad“ an. Damit können Softwareentwickler eigene Repositories erstellen, auch „PPA“ genannt (Personal Package Archive). Ein Repository ist prinzipiell eine Sammlung von Dateien. Jede Ubuntu Version besitzt einen eigenen offiziellen Satz von vier Repositories:

| Name |

Beschreibung |

| Main |

Von Canonical unterstützte Open Source Software |

| Universe |

Von der Community gepflegte Open Source Software

|

| Restricted |

Proprietäre Treiber |

| Multiverse |

Software, die durch Copyright oder rechtliche Probleme eingeschränkt ist |

Mit einem PPA kann eine weitere Softwarequelle für das eigene Betriebssystem hinzugefügt werden.

Hinzufügen eines PPA

sudo add-apt-repository <PPA_NAME>

Dieser Befehl fügt das PPA Repository hinzu.

sudo apt-get update

Dieser Befehl aktualisiert die Liste der verfügbaren Pakete, welche auf dem System installiert werden können.

sudo apt-get install <PPA_Package_NAME>

Dieser Befehl installiert das entsprechende Paket.

PPA Name

Jede PPA besitzt eine individuelle Adresse. Der Aufbau stellt sich wie folgt dar:

ppa:LAUNCHPAD-NUTZERNAME/PPA-NAME

Der „LAUNCHPAD-NUTZERNAME“ entspricht dem PPA-Besitzer- oder dem PPA-Team Namen. Der „PPA-NAME“ wird durch den Besitzer festgelegt. Dabei fällt auf, dass es sich hierbei um keine Web-Adresse handelt. Die Auflösung erfolgt automatisch über Launchpad und die entsprechenden Adressen werden im Ordner „/etc/apt/sources.list.d/“ abgelegt. Durch die Verwendung von PPA wird die ursprüngliche „sources.list“ nicht geändert.

Vorteile von PPA

Software, welche über PPA hinzugefügt wird, kann mittels „sudo apt update“ und „sudo apt upgrade“ aktualisiert werden. Die Durchführung eines Upgrades wird durch „apt“ umgesetzt, welches von der „sources.list“ abhängt.

Wenn für eine Software kein Eintrag vorhanden ist, wird das Update nicht über den Standard-Software-Updater durchgeführt.

Alternativ kann direkt ein „deb“ File installiert werden, jedoch ist dann darauf zu achten, dass ein Eintrag in der „sources.list“ gesetzt wird, sonst wird bei „sudo apt update“ und „sudo apt upgrade“ keine Aktualisierung der Software vorgenommen.

Ob der Eintrag in die „sources.list“ bei der Installation eines „deb“ Files automatisch erfolgt, liegt an der jeweiligen Implementierung.

Entfernen einer PPA

Mit dem folgenden Befehl kann eine PPA Quelle entfernt werden:

sudo add-apt-repository --remove ppa:PPA_Name/ppa

Beispiele

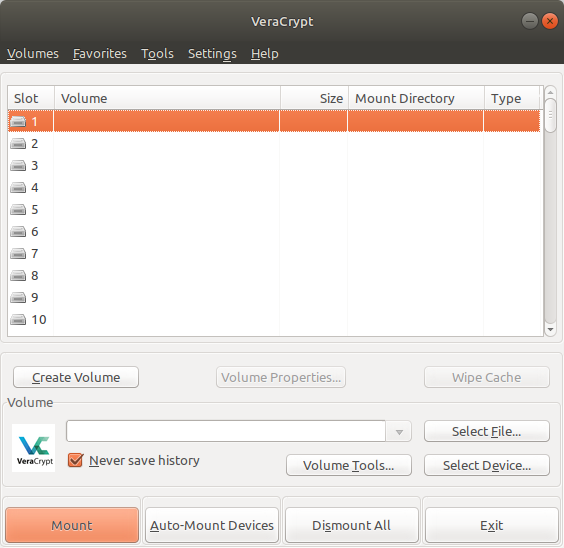

Ubuntu 18.04: VeraCrypt installieren

Ubuntu: Simple Screen Recorder installieren

Linux: Videodatei mit Command Line Tool schneiden