Das war 2020 auf Wantedlink!

Am letzten Tag des Jahres ein Blick zurück auf alle erstellten Beiträge von 2020. Ich wünsche Euch allen einen guten Rutsch und bleibt gesund!

Management

Bücher

- Rezension: Storytelling

- Rezension: Unsere Nahrung unser Schicksal

- Rezension: Wie man Freunde gewinnt

IT

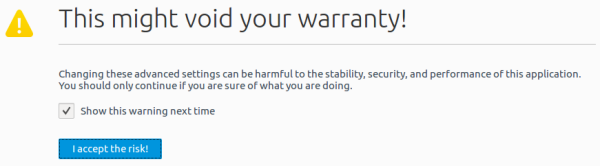

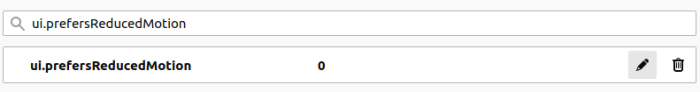

- Firefox 80.0 Enable the loading of animations in tabs

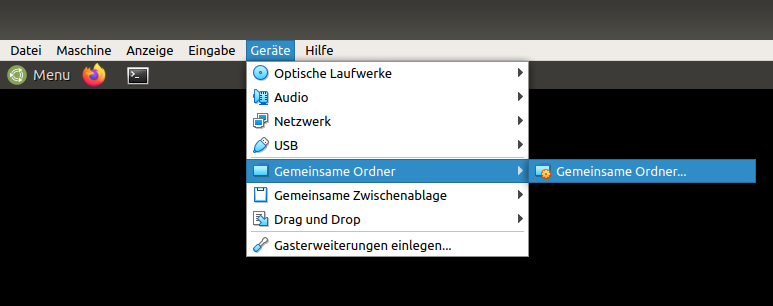

- VirtualBox – Berechtigungen für freigegebene Ordner

- Firefox 77.0 Disable New Address Bar

- Firefox 76.0 Scrollgeschwindigkeit erhöhen

- Ubuntu: Netzwerkschnittstellen umbenennen

- Ubuntu 18.04: Deaktivieren automatisch öffnendes Dateifenster nach Automount

- Firefox 75.0 Disable New Address Bar

- Firefox – Optimieren

IT-Security

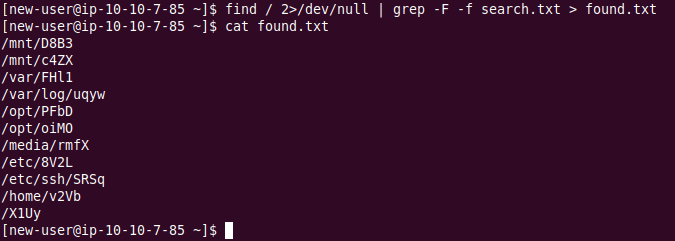

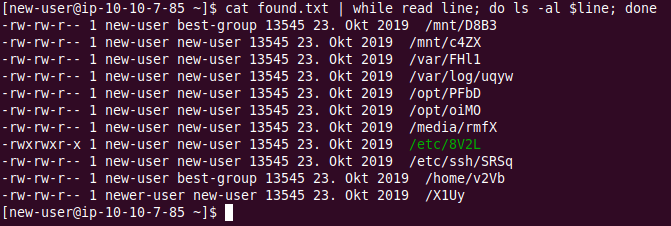

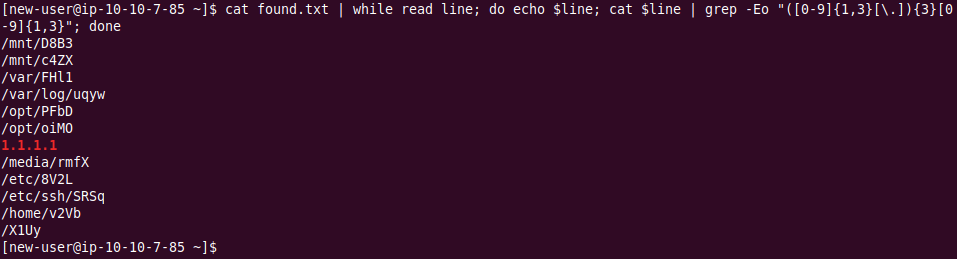

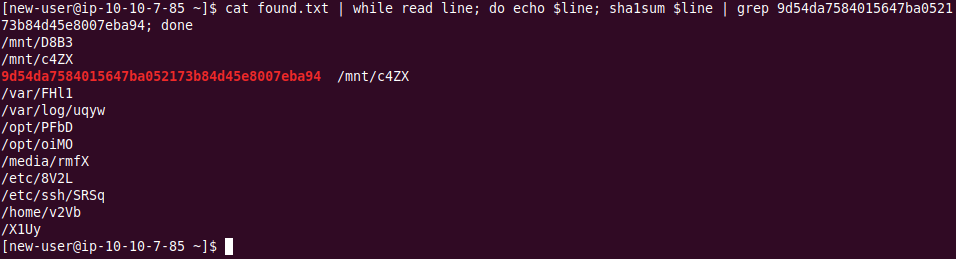

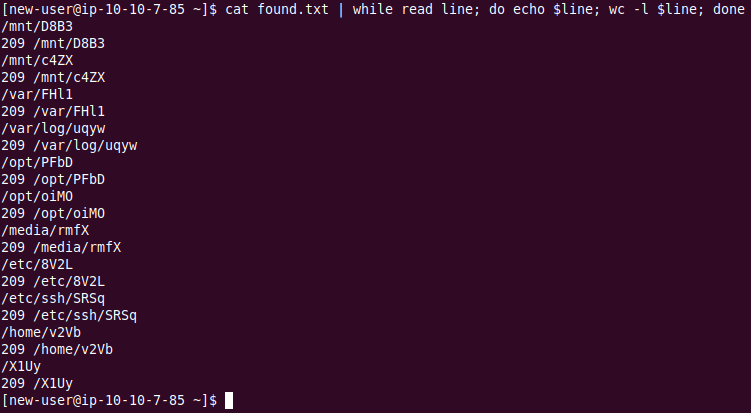

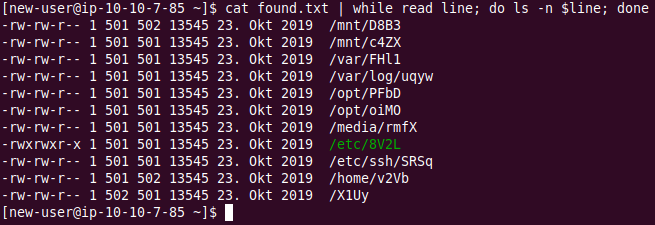

- TryHackMe – Writeup – Ninja Skills

- Ubuntu Metasploit installieren

- 0x00sec.dev: Exercise 1

- Inject Keystrokes into Logitech Keyboards

- Newbie CTF 2019: Top Secret

- Hack-IT: Not K9 But ?

- 36C3

Zitate

- Zitate Nr. 464 – In einem Jahr wirst Du Dir wünschen, Du …

- Zitate Nr. 463 – Wir sollten nicht ändern, wie über die Realität berichtet wird, sondern …

- Zitate Nr. 462 – 90% of being smart is knowing what …

- Zitate Nr. 461 – Wenn jemand ein Problem mit dir hat, kann …

- Zitate Nr. 460 – Demokratie ist ein Verfahren, das garantiert, dass …

- Zitate Nr. 459 – Alles was zu Ende ist, kann …

- Zitate Nr. 458 – Ich mag es wenn du lächelst, aber ich liebe es wenn …

- Zitate Nr. 457 – Ein jeder Wunsch, wenn er erfüllt, …

- Zitate Nr. 456 – Die kleinen Sterne scheinen immer, während …

- Zitate Nr. 455 – Auch das schlechteste Buch hat seine gute Seite: die …

- Zitate Nr. 454 – Die Dinge haben nur den Wert, den …

- Zitate Nr. 453 – Reich sein heißt nicht Geld haben, sondern …

- Zitate Nr. 452 – Wir verlieren gegen die Zeit, nicht gegen …

- Zitate Nr. 451 – Gute Menschen brauchen keine Gesetze, um gezeigt zu bekommen, was sie nicht dürfen, während …

- Zitate Nr. 450 – Laufe nicht der Vergangenheit nach und verliere dich nicht in der Zukunft. Die Vergangenheit ist …

- Zitate Nr. 449 – Es ist nicht zu wenig Zeit, die wir haben, sondern …

- Zitate Nr. 448 – Was uns fehlt …

- Zitate Nr. 447 – Improvisation; das ist, wenn …

- Zitate Nr. 446 – Halte dir jeden Tag 30 Minuten für deine Sorgen frei und …

Bildquelle: pixabay.com/Bücher-buchhandlung-buch-lesung-1204029