Vor einiger Zeit habe ich das Betriebssystem Raspbian auf einem Raspberry PI installiert. Nachdem sich die Schritte für eine Installationen etwas geändert haben, hier eine überarbeitete Anleitung. Für die Installation wurde folgende Version verwendet:

Raspbian Stretch with desktop

Image with desktop based on Debian Stretch

Version: September 2017

Release date: 2017-09-07

Kernel version: 4.9

Schritt 1: Download des Betriebssystems unter https://www.raspberrypi.org/downloads/

wget https://downloads.raspberrypi.org/raspbian_latest

Schritt 2: Formatieren der microSD-Karte mit FAT32. (Hinweis: Die Device Adresse kann von der hier angegebenen abweichen!) Alternativ kann hier auch die Software gparted verwendet werden.

sudo mkfs.vfat /dev/mmcblk0

Schritt 3 (Optional): Vergabe einer Volumenbezeichnung

mlabel -i /dev/mmcblk0 ::meinpi # for fat32

Schritt 4: Entpacken des runtergeladenen Betriebssystems Images

unzip raspbian_latest.zip

Schritt 5: Image Datei auf die SD-Karte übertragen

dd bs=4M if=2017-09-07-raspbian-stretch.img of=/dev/mmcblk0 conv=fsync

Schritt 6: Danach erneut auf die SD-Karte zugreifen, da aus Sicherheitsgründen SSH per default deaktiviert ist. Für die Aktivierung des Remote-Zugriffs über SSH muss eine eine leere Datei mit dem Namen „ssh“ auf der Boot Partition abgelegt werden.

touch ssh

Schritt 7: Die SD-Karte in den Raspberry Pi schieben bis es leise klickt, dann ist die Karte eingerastet. Danach noch das Netzteil und das Netzwerkkabel anschließen.

Schritt 8: Um den Pi im Netzwerk zu finden, einfach mit nmap scannen oder im Router nachschauen, welche IP Adresse vergeben wurde.

nmap -sP 192.168.168.*

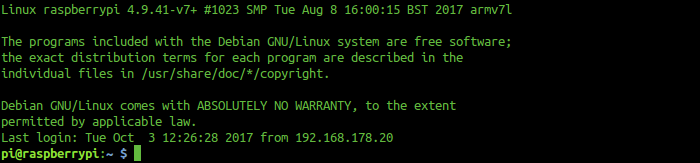

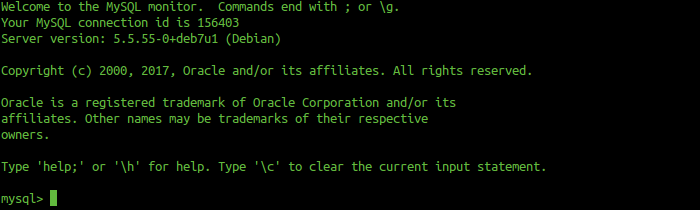

Schritt 9: Erste Anmeldung am Pi mit der gefundenen IP-Adresse.

ssh pi@192.168.168.21

Das default Passwort lautet: raspberry

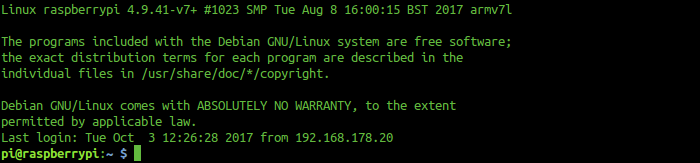

Schritt 10: Ändern des default Passworts

passwd

Schritt 11: Update des Systems

sudo apt-get update

sudo apt-get dist-upgrade

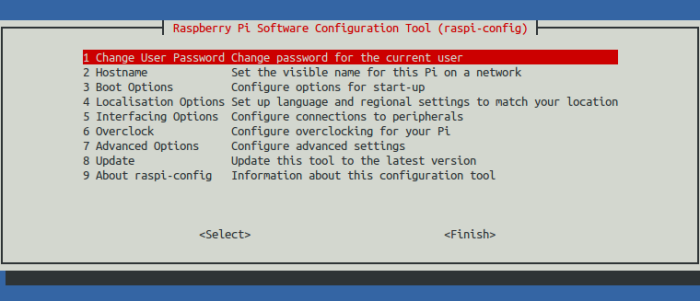

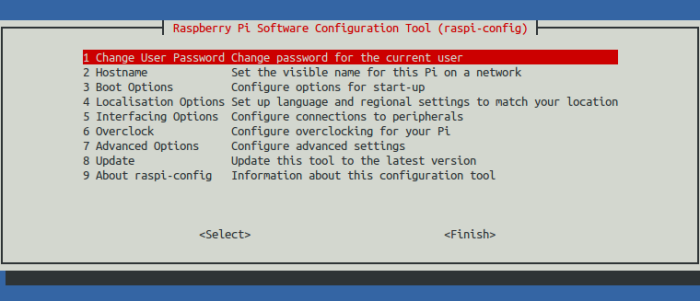

Schritt 12: Konfiguration des Systems (Uhrzeit, Zeitzone, …)

sudo raspi-config

Schritt 13 (Optional): Remote Desktop installieren

sudo apt-get install xrdp

Der xrdp Prozess wir automatisch beim Starten des Raspberry Pi geladen. Der Status kann wie folgt abgefragt werden:

/etc/init.d/xrdp status

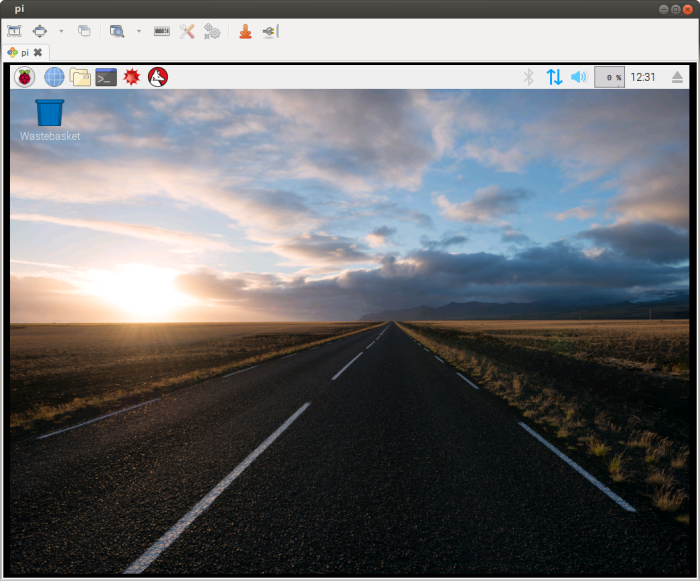

Schritt 14 (Optional): Daraufhin kann eine Remote Desktop Verbindung unter Ubuntu eingerichtet werden. Zu finden ist das Programm im Menü unter „Internet | Zugriff auf entfernte Arbeitsflächen“.

Nachdem eine Verbindung aufgebaut ist, kann der Desktop verwendet werden.