2014-11-17 von Mario

Nach einem Stromausfall war der Zugriff auf die Daten eines NAS Laufwerkes nicht mehr möglich. Nach vergeblichen Reparaturversuchen blieb nur noch der Ausbau der Festplatte.

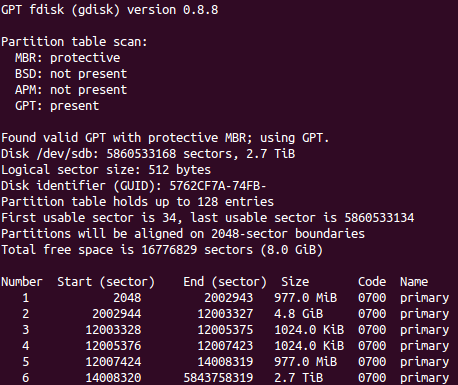

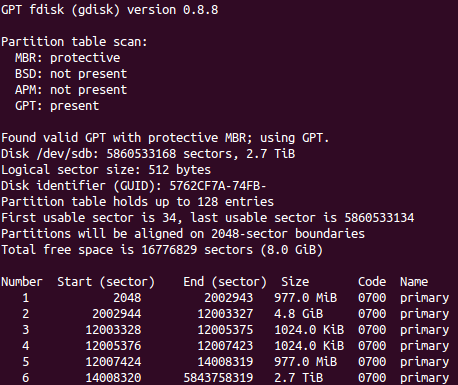

Mit dem Adapter „Sharkoon DriveLink IDE/SATA zu USB 2.0“ wurde die Festplatte als USB Gerät angeschlossen. Ein mount der Festplatte schlug leider fehl. Das Programm gdisk, welches zum Partitionstabellenerstellen und Manipulieren verwendet werden kann, half bei der ersten Sichtung.

Installation von gdisk:

sudo apt-get install gdisk

Befehl zur Ausgabe der Festplatteninformationen:

gdisk -l /dev/sdb

Da noch Partitionen zu erkennen waren, bestand noch Hoffnung. Mit dem Programm testdisk können Festplatten auf vorhandene Partitionen untersucht werden. Testdisk unterstützt dabei so einige Funktionen wie z.B.:

- Reparatur der Partitionstabelle, Wiederherstellung gelöschter Partitionen

- Wiederherstellung FAT12/FAT16/FAT32/NTFS boot sector

- Reparatur FAT Tabellen

- Wiederherstellung von gelöschten Dateien (FAT, exFAT, NTFS, ext2)

- …

Installation von testdisk:

sudo apt-get install testdisk

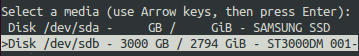

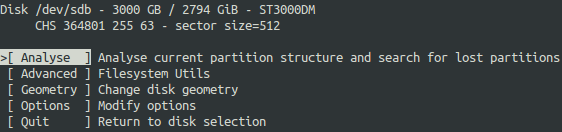

Nach der erfolgreichen Installation wurde eine Konsole geöffnet und testdisk aufgerufen.

testdisk

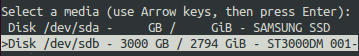

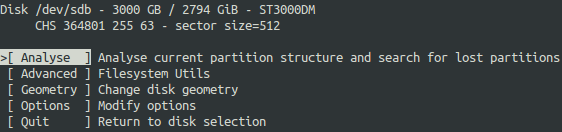

Danach die betroffene Festplatte auswählen und die Option „Analyse“ wählen.

Allen weiteren Anweisungen einfach folgen. Eine ausführlichere Step by Step Anleitung ist hier zu finden www.cgsecurity.org/wiki/TestDisk_Step_By_Step.

Nach erfolgreichem Durchlauf von testdisk wurde die Partition wieder erkannt und der Datenzugriff war gewährleistet. :)

2013-09-12 von Mario

Nach einem Serverumzug kann sich die IP-Adresse (nicht die Domain) ändern. Zur Administration dieses Servers wurde vorher, über eine Console, öfters eine SSH Verbindung aufgebaut. Nach dem Umzug wurde erneut versucht auf den Server via Console zuzugreifen.

ssh username@testdomain.de -p 1234

Folgende Fehlermeldung wurde auf der Console ausgegeben:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: POSSIBLE DNS SPOOFING DETECTED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

The RSA host key for [testdomain.de]:1234 has changed,

and the key for the corresponding IP address [888.888.888.888]:1234

is unknown. This could either mean that

DNS SPOOFING is happening or the IP address for the host

and its host key have changed at the same time.

...

Um jetzt wieder Zugriff auf den Server zu erhalten, muss der SSH Key gelöscht werden.

$ ssh-keygen -f "/home/username/.ssh/known_hosts" -R [888.888.888.888]:1234

Danach sollte der Zugriff wie gewohnt funktionieren.

2013-05-16 von Mario

Im ersten Schritt muss das „Laufwerk“ gefunden werden, in dem der USB-Stick eingebunden wurde.

$ mount

Als Ergebnis wurde unter anderem folgendes angezeigt:

/dev/sdc1 on /media/E800-F6D1 type vfat

Der USB-Stick wurde unter /dev/sdc1 eingebunden. Der nächste Schritt war es, ein Abbild des Sticks zu erstellen.

$ sudo dd if=/dev/sdc1 of=usb-backup.iso

In diesem Fall war der USB-Stick 4 GB groß. Mit einem neuen Konsolenfenster, wurde die Zeit bis zur Fertigstellung des Imagefiles, durch den watch Befehl überbrückt.

$ watch -n 2 ls -lh

Nachdem das Imagefile fertiggestellt war, kam das sleuthkit zum Einsatz. Der Befehl fls listet alle Dateien und Verzeichnisse in einem forensischen Image auf.

$ fls -f fat -d -p usb-backup.iso

| Parameter |

Beschreibung |

| -f fstype |

File system type (use ‚-f list‘ for supported types) |

| -d |

Display deleted entries only |

| -p |

Display full path for each file |

| -r |

Recurse on directory entries |

Folgende Treffer wurden angezeigt:

r/r * 5: Testdaten

r/r * 7: geheim.txt

Der Befehl icat (sleuthkit) kopiert Dateien anhand der Inode.

$ icat -f fat usb-backup.iso 7 > tmp.txt

Die Datei geheim.txt und deren Inhalt konnte wiederhergestellt werden.

2013-05-11 von Mario

In der Tatort-Internet Artikelserie untersuchten IT fachkundige Personen verschiedene kompromittierte Systeme. In den jeweiligen Artikeln wird spannend und technisch anspruchsvoll beschrieben, wie Malware analysiert werden kann.

Hier gibt es die komplette Übersicht der Serie:

http://www.heise.de/thema/Tatort-Internet

@T.S.: Danke für den Tipp. :)

2009-07-15 von Mario

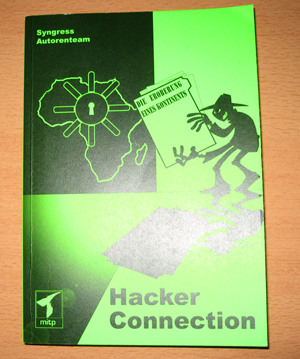

Taschenbuch: 448 Seiten

Verlag: Mitp-Verlag; Auflage: 1 (2005)

Sprache: Deutsch

ISBN-10: 3826615425

ISBN-13: 978-3826615429

In diesem Buch versucht das Syngress Autorenteam den Spagat zwischen Vermittlung von technischen Inhalten und einer durchgehenden Hacker Geschichte.

In den einzelnen Kapiteln wird jeweils ein anderer technischer Schwerpunkt gesetzt. Wie z.B. WLAN Security, Cracking, Social Engineering, …

Das Buch ist ohne grundlegende Vorkenntnisse in diesen Bereichen oder zu mindestens Interesse eher „schwer“ verständlich. Für den Leser, der über das nötige technische Verständnis verfügt, ist dieses Buch eine willkommene Abwechslung und evt. kann hier auch einiges an Wissen mitgenommen werden.

Wertung: 5 von 5 Punkten

2009-07-09 von Mario

Knapp 59 Minuten Spaß am „hacken“ ganz ohne Technik.