2019-04-22 von Mario

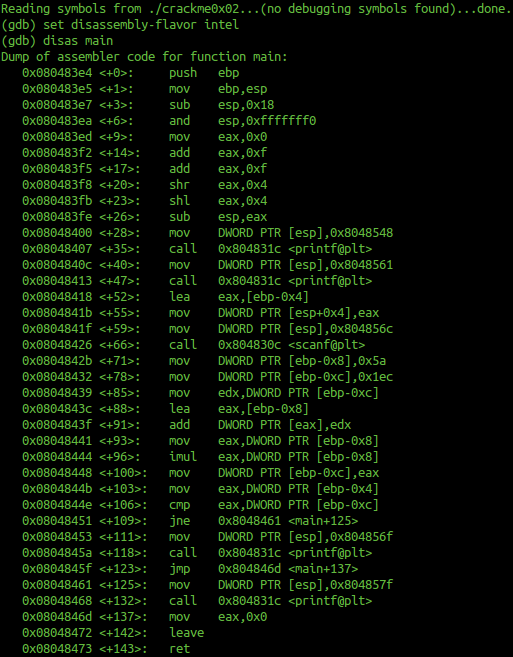

Auf der Website der University of California, Riverside (UCR) im Department of Computer Science and Engineering wird ein Kurs zum Thema „Security and privacy“ angeboten. Dabei wird auch auf das Thema Reverse Engineering näher eingegangen. Es gilt, sieben Crackmes (IOLI-crackme) zu lösen.

Writeup Crackme0x02

Als erstes das Programm „crackme0x02“ ausführen. Daraufhin wird eine Passworteingabe verlangt, welches wir nicht kennen. Zum Testen einfach ein paar Buchstaben eingeben und mit Enter bestätigen.

./crackme0x02

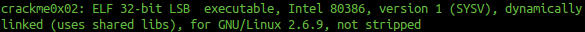

Mit dem Befehl „file“ kann geprüft werden, um welchen Dateityp es sich handelt.

file crackme0x02

In der Ausgabe wird der Dateityp ELF angezeigt. Mit einem weiteren UNIX-Programm, dem GNU Debugger, besteht die Möglichkeit, die Software in Maschinensprache anzeigen zulassen.

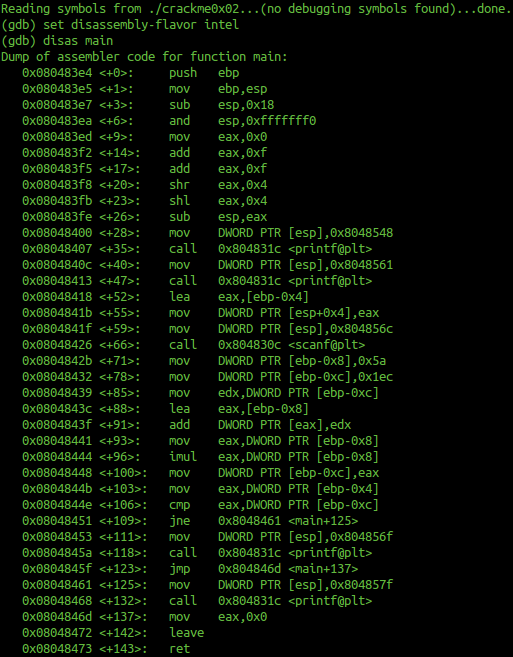

gdb ./crackme0x02

set disassembly-flavor intel

disas main

Der erste Befehlt „gdb ./crackme0x02“ öffnet den GNU Debugger und ebenfalls die Datei „crackme0x02“. Mit dem darauf folgenden Befehl wird die Darstellung der Syntax auf Intel umgestellt. Als nächstes wird die „Main“ Methode des „crackme0x02“ zur Anzeige gebracht.

Der relevante Teil ist nach „call 0x804830c <scanf@plt>“ zu finden. Die Funktion „scanf“ liest die Tastatureingabe und im folgenden befindet sich die Berechnung des Passworts.

| Code |

Beschreibung |

| mov DWORD PTR [esp+0x4], eax |

Der Wert von eax (zeigt auf [ebp-0x4]) und wird nach [esp+0x4] kopiert. |

| mov DWORD PTR [esp], 0x804856c |

Die Adresse 0x804856c (zeigt auf [ebp-0x4]) wird zum Stackpointer [esp] kopiert. |

| call 0x804830c <scanf@plt> |

Die Funktion scanf wird aufgerufen und der eingegebene Wert wird in [ebp-0x4] geschrieben. |

| mov DWORD PTR [ebp-0x8], 0x5a |

Der Basepointer [ebp-0x8] wird mit dem Hexadezimalwert „5a“ (in Dezimal „90“) belegt. |

| mov DWORD PTR [ebp-0xc], 0x1ec |

Der Basepointer [ebp-0xc] wird mit dem Hexadezimalwert „1ec“ (in Dezimal „492“) belegt. |

| mov edx, DWORD PTR [ebp-0xc] |

Der Wert von [ebp-0xc] (in Dezimal „492“) wird nach edx kopiert. |

| lea eax, [ebp-0x8] |

Mit lea (load effective address) wird in eax die Adresse von [ebp-0x8] (in Dezimal „90“) abgelegt. |

| add DWORD PTR [eax], edx |

Die Werte von edx (492) und eax (zeigt [ebp-0x8] (in Dezimal „90“)) werden addiert.

eax (582) = eax (90) + edx (492)

Da eax auf die Adresse [ebp-0x8] zeigt, wird der vorherige Wert 90 mit dem Wert 582 überschrieben. |

| mov eax, DWORD PTR [ebp-0x8] |

Der Wert von [ebp-0x8] (582) wird nach eax kopiert. |

| imul eax, DWORD PTR [ebp-0x8] |

Die Werte von [ebp-0x8] (582) und eax (582) werden multipliziert.

eax (338724) = eax (582) * [ebp-0x8] (582) |

| mov DWORD PTR [ebp-0xc], eax |

Der Wert von eax (338724) wird nach [ebp-0xc] kopiert. |

| mov eax, DWORD PTR [ebp-0x4] |

Die Passworteingabe ist in [ebp-0x4] abgelegt und wird nach eax kopiert. |

| cmp eax, DWORD PTR [ebp-0xc] |

Die Werte in [ebp-0xc9] (338724) und eax (Passworteingabe) werden verglichen. |

| jne 0x8048461 <main+125> |

Darauf folgt eine IF-Abfrage (Jump if not equal) und es wird eine Erfolgs- oder eine Fehlermeldung ausgegeben. |

Das gesuchte Passwort lautet: 338724

Link zum Kurs: http://www.cs.ucr.edu/~csong/cs165/17/info.html

Download der Challenges: http://www.cs.ucr.edu/~csong/cs165/17/l/lab1.tar.bz2

2019-04-12 von Mario

Nicht die Schönheit entscheidet, wen wir lieben, die Liebe entscheidet, wen wir schön finden.

von Sophia Loren

2019-04-10 von Mario

Autor: Karl Olsberg

Taschenbuch: 407 Seiten

Verlag: Aufbau Taschenbuch; Auflage: 2. (15. August 2016)

Sprache: Deutsch

ISBN-10: 374663234X

ISBN-13: 978-3746632346

Der Mirror ist ein persönlicher digitaler Assistent, der als Ear-Clip (Kopfhörer) getragen wird. Durch eine künstliche Intelligenz und die Vernetzung aller Mirror User optimiert der Mirror durch Handlungsempfehlungen das berufliche und private Leben seiner Träger. Das Equipment kann mit einer Brille und einer Drohne erweitert werden, um so noch einen größeren Nutzen zu erfahren. Einem Charakter fällt eine Unstimmigkeit mit ihrem Mirror auf und bringt den Handlungsstrang ins Rollen.

Der Einstieg in die Geschichte ist etwas zähflüssig, hat man dies erst mal hinter sich gebracht, ist eine durchgehende Spannung garantiert. Neben der Story ist das Buch auch als Warnung für Chancen und Risiken der künstlichen Intelligenz zu verstehen.

Wertung: gut

2019-03-27 von Mario

Wenn man alles berechnet, gelingt nichts.

von Romano Prodi

2019-03-25 von Mario

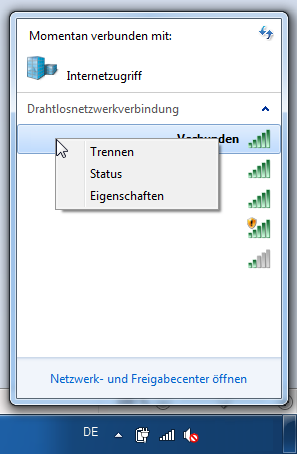

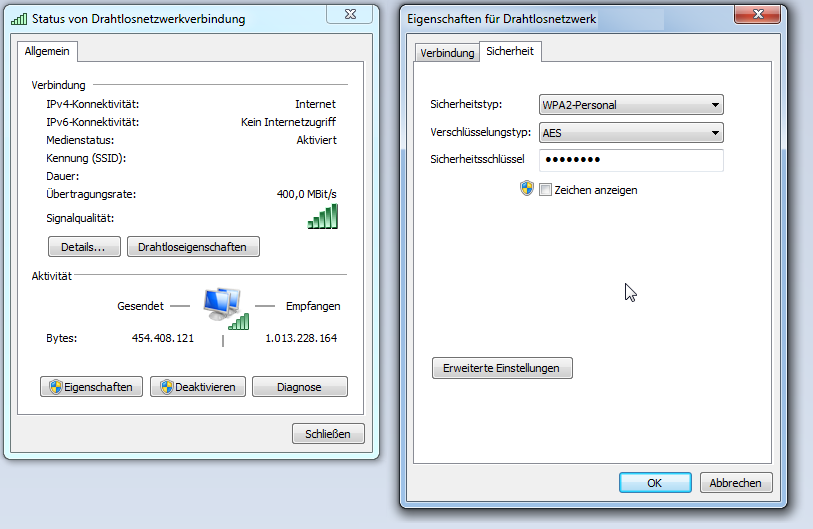

Je nach Betriebssystem, wird das WLAN Passwort an einem anderen Ort gespeichert und der Weg für eine Wiederherstellung gestaltet sich unterschiedlich. Im folgenden wird für Windows 7, 8, 10 und Linux beschrieben, wie WLAN Passwörter wiederhergestellt werden können.

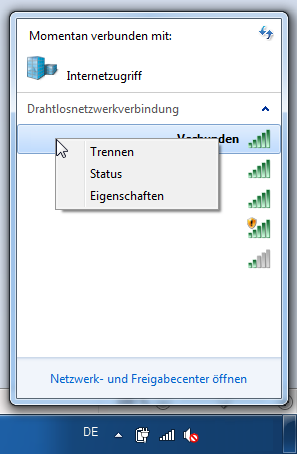

Windows 7

Unter Windows 7 in der Taskleiste bei der Uhr auf das Netzwerksymbol klicken.

Danach auf „Eigenschaften“ und erneut Eigenschaften wählen. Im Reiter „Sicherheit“ wird das Passwort angezeigt.

Windows 8 und 10

Bei Windows 8 und Windows 10 können die Passwörter für die gespeicherten WLAN Netzwerke über die Konsole ausgelesen werden.

netsh wlan export profile key=clear folder="%UserProfile%\Desktop"

Nach dem Ausführen des Befehls werden auf dem Desktop ein oder mehrere XML-Dateien angelegt, welche die Passwörter enthalten.

Linux (Ubuntu)

Eine Konsole öffnen und in den Ordner

/etc/NetworkManager/system-connections

wechseln und als Root die jeweilige Dateien öffnen und das Passwort kann ausgelesen werden.

2019-03-22 von Mario

Einen Fehler machen ist bitter; bitterer noch ist aber die Erkenntnis, wie unwichtig wir sind, wenn es niemandem aufgefallen ist.

von Unbekannt

2019-03-20 von Mario

Autor: Susan Levermann

Taschenbuch: 266 Seiten

Verlag: dtv Verlagsgesellschaft (1. September 2011)

Sprache: Deutsch

ISBN-10: 3423346752

ISBN-13: 978-3423346757

Das Buch fiel mir vor ein paar Tagen wieder in die Hände, gelesen habe ich es vor einigen Jahren. Der Titel wirkt nach wie vor reißerisch. Es richtet sich an Börsen-Einsteiger und ist leicht zu lesen, da schwierige Zusammenhänge einfach erklärt werden und keine Vorkenntnisse notwendig sind.

Inhalt

- Teil 1: Wege durch den Vokabelwald

- Teil 2: Wie funktioniert der Börsenerfolg wirklich?

- Teil 3: Ist Börsenspekulation ethisch

Der Leser wird Stück für Stück in die Börsenwelt eingeführt. Dabei werden die wichtigsten Grundbegriffe anhand von einigen Beispielen erklärt. Am Ende folgt ein Ehtikteil, den muss jeder für sich selbst bewerten.

Gut gelungen finde ich, dass es ein Quiz mit Übungsaufgaben gibt, um das eben Gelesene zu festigen. Die Lösungen sind auch im Buch enthalten. Die aufgezeigte Strategie von nur 10 Aktien im eigenen Depot halte ich allerdings für mehr als fragwürdig. Nach meinen Erfahrungen an der Börse sollte eine höhere Diversifikation angestrebt werden.

Wertung: ok

2019-03-17 von Mario

start small, think big, scale continuously

von unbekannt

2019-03-15 von Mario

Unbedingter Gehorsam setzt Unwissenheit voraus!

von Baron de La Brède de Montesquieu

2019-03-13 von Mario

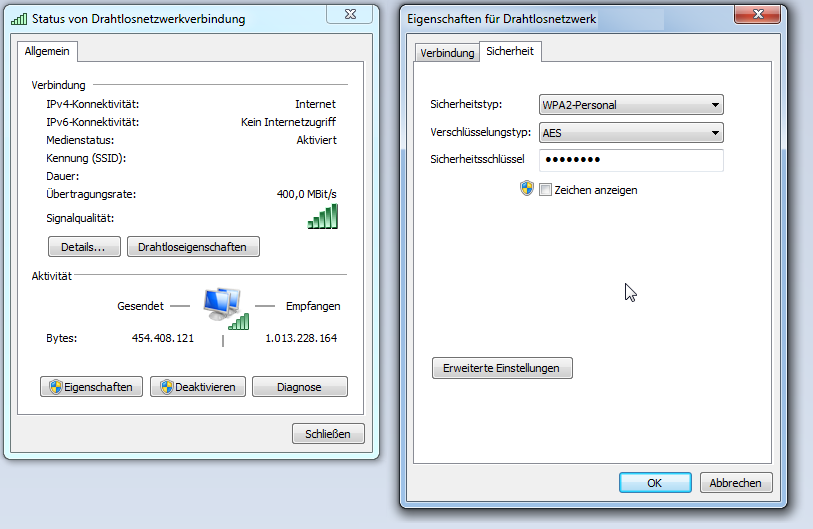

1. In der Navigation unter „Tools“, „Build System“, „New Build System“ wählen.

2. Es öffnet sich ein neuer Tab, hier die nachfolgenden Zeilen einfügen.

{

"cmd": ["python3", "-i", "-u", "$file"],

"file_regex": "^[ ]File \"(...?)\", line ([0-9]*)",

"selector": "source.python"

}

3. Daraufhin speichern und einen sprechenden Namen „python3.sublime-build“ vergeben.

4. In der Navigation unter „Tools“, „Build System“ den Eintrag „python3“ auswählen.

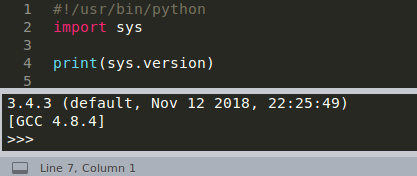

5. Das nachfolgendes Testscript erstellen und mit dem Shortcut „STRG + B“ ausprobieren.

#!/usr/bin/python

import sys

print(sys.version)

Jetzt kann ganz bequem ein Programm mit Python 3 direkt aus dem Editor Sublime Text ausgeführt werden.

2019-02-15 von Mario

Die größte aller Schwächen ist, zu fürchten, schwach zu erscheinen.

von Jacques Bénigne Bossuet

2019-02-13 von Mario

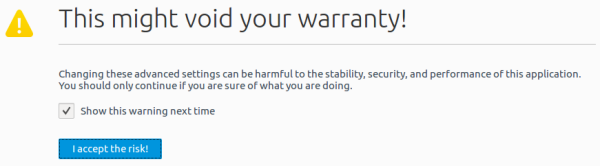

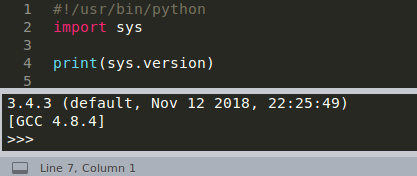

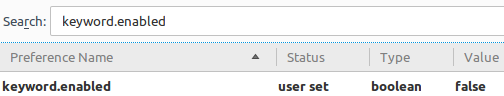

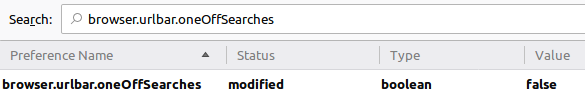

Die Version 65 von Firefox aktiviert in der Adressbar eine Suchfunktion über die eigenen Favoriten. Mit den folgenden Einstellungen kann das Feature deaktiviert werden. In die Adresszeile

about:config

eingeben und mit der Entertaste bestätigen. Daraufhin den Sicherheitshinweis ebenfalls bestätigen.

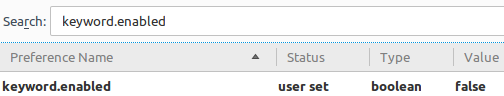

Als nächstes im Suchfeld nach der Einstellung

keyword.enabled

suchen.

Durch einen Doppelklick in den Bearbeitungsmodus wechseln und den Wert von „true“ auf „false“ ändern. Daraufhin den Wert im Suchfeld nach

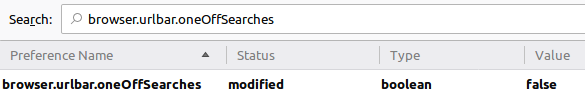

browser.urlbar.oneOffSearches

suchen und ebenfalls den Wert auf „false“ setzen.

2019-02-10 von Mario

Es ist besser, ein einziges kleines Licht anzuzünden, als die Dunkelheit zu verfluchen.

von Konfuzius

2019-02-06 von Mario

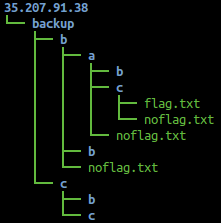

Challenge

Our web admin name’s “Mc Donald” and he likes apples and always forgets to throw away his apple cores..

http://35.207.132.47:85

Analyse

Nach dem Aufruf der Webseite wurde eine leere Seite angezeigt. Im Quelltext der Seite war auch nichts zu finden.

Ein Blick in die „robots.txt“ verschaffte neue Erkenntnisse.

http://35.207.91.38/robots.txt

Inhalt der Datei:

User-agent: *

Disallow: /backup/.DS_Store

Als nächstes wurde die Datei „DS_Store“ heruntergeladen.

Information gathering

1. Recherche was das für eine Datei ist. Wikipedia sagt dazu:

„In the Apple macOS operating system, .DS_Store is a file that stores custom attributes of its containing folder, such as the position of icons or the choice of a background image. The name is an abbreviation of Desktop Services Store, reflecting its purpose. It is created and maintained by the Finder application in every folder, and has functions similar to the file desktop.ini in Microsoft Windows. Starting with a full stop (period) character, it is hidden in Finder and many Unix utilities. Its internal structure is proprietary.“

2. Nach einer weiteren Suche im Web bin ich auf das Tool „ds store exp“ gestoßen.

Durchführung

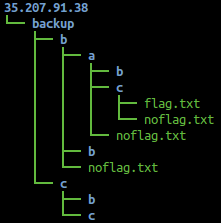

1. Das Tool anwenden und alle Ordner und Dateien werden extrahiert.

./ds_store_exp.py http://35.207.91.38/backup/.DS_Store

2. Flag suchen

Die Ordner- und Dateistruktur mit dem Befehl „tree“ anzeigen.

In der Textdatei „flag,txt“ befindet sich das gesuchte Flag.

Solution: 35c3_Appl3s_H1dden_F1l3s