35C3 Junior CTF – McDonald

Challenge

Our web admin name’s “Mc Donald” and he likes apples and always forgets to throw away his apple cores..

http://35.207.132.47:85

Analyse

Nach dem Aufruf der Webseite wurde eine leere Seite angezeigt. Im Quelltext der Seite war auch nichts zu finden.

Ein Blick in die „robots.txt“ verschaffte neue Erkenntnisse.

http://35.207.91.38/robots.txt

Inhalt der Datei:

User-agent: * Disallow: /backup/.DS_Store

Als nächstes wurde die Datei „DS_Store“ heruntergeladen.

Information gathering

1. Recherche was das für eine Datei ist. Wikipedia sagt dazu:

„In the Apple macOS operating system, .DS_Store is a file that stores custom attributes of its containing folder, such as the position of icons or the choice of a background image. The name is an abbreviation of Desktop Services Store, reflecting its purpose. It is created and maintained by the Finder application in every folder, and has functions similar to the file desktop.ini in Microsoft Windows. Starting with a full stop (period) character, it is hidden in Finder and many Unix utilities. Its internal structure is proprietary.“

2. Nach einer weiteren Suche im Web bin ich auf das Tool „ds store exp“ gestoßen.

Durchführung

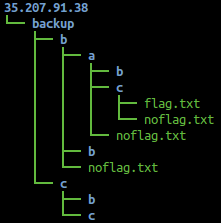

1. Das Tool anwenden und alle Ordner und Dateien werden extrahiert.

./ds_store_exp.py http://35.207.91.38/backup/.DS_Store

2. Flag suchen

Die Ordner- und Dateistruktur mit dem Befehl „tree“ anzeigen.

In der Textdatei „flag,txt“ befindet sich das gesuchte Flag.

Solution: 35c3_Appl3s_H1dden_F1l3s