Zitate Nr. 405 – Geschäftsmöglichkeiten sind wie Busse, es …

Geschäftsmöglichkeiten sind wie Busse, es kommt immer wieder ein anderer.

von Richard Branson

Linux: Archiv-Dateiformate (Packen und Entpacken)

Es existieren verschiedene Formate zum Packen und Entpacken von Dateien. Die einfache Verwendung von Tools zum Packen und Entpacken der verschiedenen Archive unter Linux werden im folgenden kurz beschrieben.

ZIP

Mit dem ZIP-Dateiformat können Dateien oder ganze Verzeichnisbäume komprimiert werden. Die Abkürzung „ZIP“ steht für zipper (englisch „Reißverschluss“).

Befehl zum Packen mehrerer Dateien:

zip archiv.zip file01 file02

Befehl zum Entpacken:

unzip archiv.zip

Wenn auch Ordner in das Archiv aufgenommen werden sollen, ist das mit dem Parameter „r“ möglich.

zip -r archiv.zip folder1 folder2

bzip2

Das Komprimierungsprogramm bzip2 kann ebenfalls zum Packen von Dateien verwendet werden.

Befehl zum Packen mehrerer Dateien:

bzip2 -k file01 file02

Befehl zum Entpacken:

bunzip2 file01.bz2

gz/gzip

Das Kompressionsprogramm gzip steht für GNU zip.

Befehl zum Packen mehrerer Dateien:

gzip -k file01 file02

Befehl zum Entpacken:

gunzip file01.gz

RAR

Der Name steht für Roshal ARchive.

Befehl zum Packen mehrerer Dateien:

rar a archiv.rar file01 file02

Befehl zum Entpacken:

unrar x archiv.rar

TAR

Der Name „TAR“ steht für tape archiver (Bandarchivierer). Ursprünglich wurde das Programm für die Sicherung von Daten auf Bandlaufwerken verwendet. Bei einem tar-Archiv werden die Daten nicht komprimiert, dafür muss ein zusätzliches Programm verwendet werden.

Befehl zum Packen mehrerer Dateien:

tar cfv archiv.tar file01 file02

Befehl zum Entpacken:

tar xfv archiv.tar

| Parameter | Beschreibung |

|---|---|

| x | extract – Entpackt ein Archiv |

| c | create – Erstellt ein neues Archiv |

| f | file – Dateiname oder Laufwerk |

| v | verbose – zeigt während des Vorgangs die Dateinamen an |

Mit einer Zusatzoption ist es möglich, auch tar-Archive zu komprimieren. Meist wird dafür gzip verwendet.

Befehl zum Packen mehrerer Dateien und komprimieren:

tar cfvz archiv.tar.gz file01 file02

Befehl zum Entpacken:

tar xfvz archiv.tar.gz

Alternativ kann auch bzip2 verwendet werden. Befehl zum Packen mehrerer Dateien und komprimieren:

tar cfvj archiv.tar.bz2 file01 file02

Befehl zum Entpacken:

tar xfvj archiv.tar.bz2

Zitate Nr. 404 – Wenn du dir die Anwender deiner Programme als Idioten vorstellst, werden …

Wenn du dir die Anwender deiner Programme als Idioten vorstellst, werden auch nur Idioten deine Programme verwenden.

von Linus Torvalds

Poetry Slam – Nerdmädchen

Zitate Nr. 403 – Einen Vorsprung im Leben hat, wer da anpackt, wo …

Einen Vorsprung im Leben hat, wer da anpackt, wo die anderen erst einmal reden.

von John F. Kennedy

Microsoft PowerPoint Schreibschutz Passwort entfernen

Für das hier gezeigte Beispiel wurde Microsoft PowerPoint 2013 verwendet. Mit einer neueren Office Version funktioniert die folgende Anleitung ebenso:

Vorbereitung

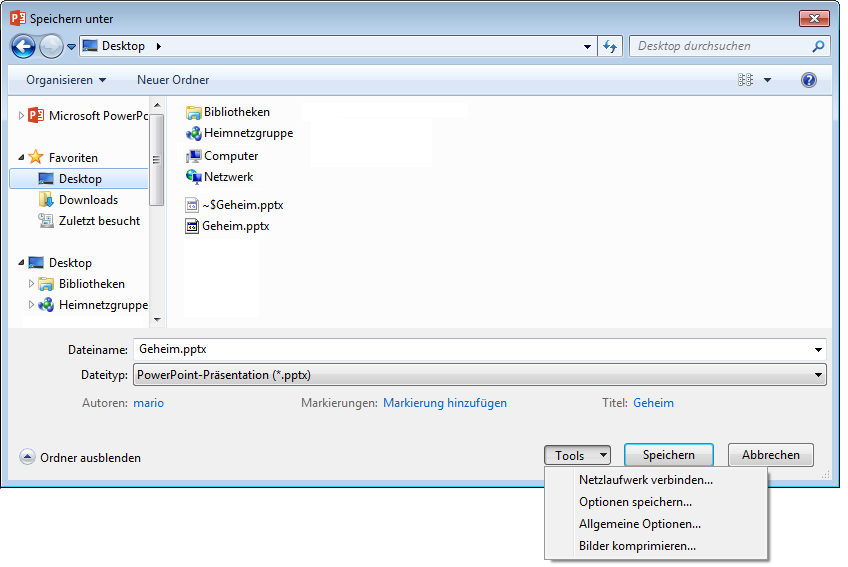

Als erstes eine PowerPoint Datei erstellen. Daraufhin im Menü „Datei – Speichern unter“ wählen. In dem Dialog gibt es die Option „Tools“.

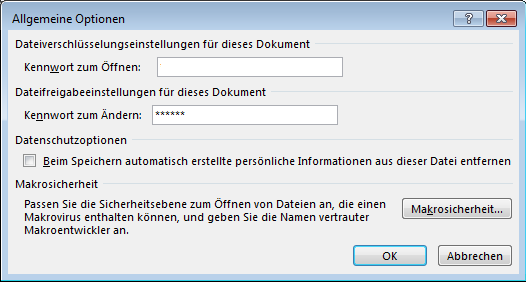

Hier die „Allgemeine Optionen…“ wählen. Daraufhin öffnet sich ein weiteres Dialog-Fenster. In diesem kann jetzt das Schreibschutzpasswort vergeben werden.

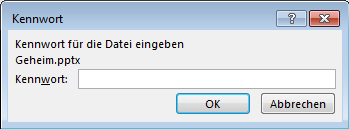

Nach der Vergabe eines Passworts die Datei speichern und schließen. Zum Test die Datei öffnen und die Kennwortabfrage erscheint.

Passwortschutz entfernen

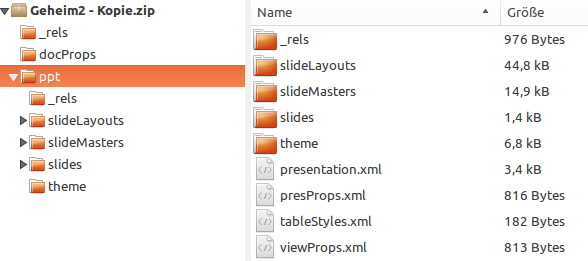

Als nächstes wird die Datei „Geheim.pptx“ nach „Geheim.zip“ umbenannt. Daraufhin die Datei mit einem ZIP-Programm öffnen und in den Ordner „ppt“ navigieren.

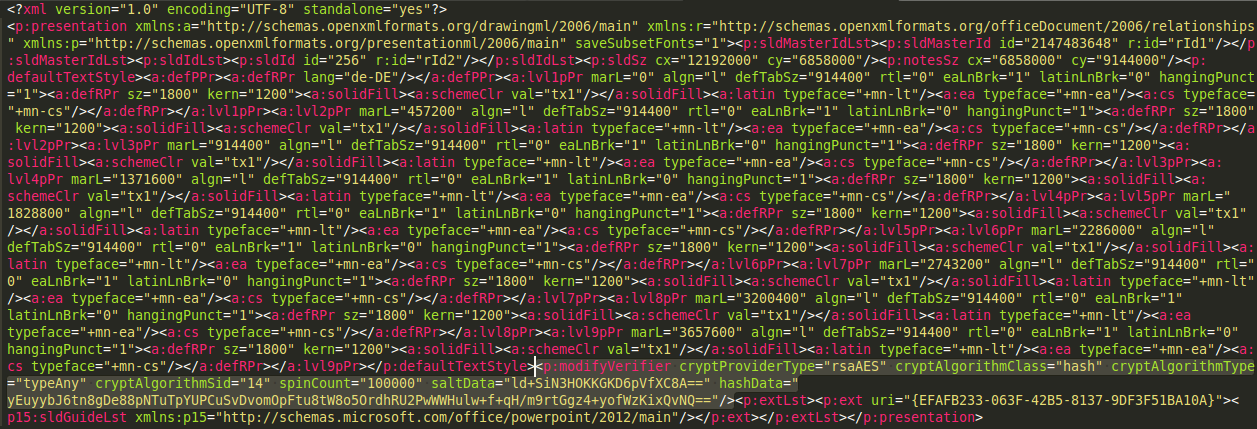

Hier die Datei „presentation.xml“ mit einem Editor öffnen.

In der Datei nach dem Tag „<p:modifyVerifier crytProviderType …“ suchen, entfernen und speichern. Danach die Dateiendung in „pptx“ umbenennen.

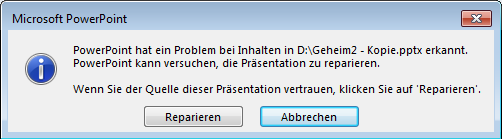

Beim Öffnen der PowerPoint Datei kann eine Fehlermeldung erscheinen, diese einfach ignorieren (Reparieren) und siehe da, beim Öffnen wird kein Passwort mehr eingefordert.

Zitate Nr. 402 – Eine Erfolgsformel kann ich dir nicht geben; aber ich kann dir sagen, …

Eine Erfolgsformel kann ich dir nicht geben; aber ich kann dir sagen, was zum Misserfolg führt: der Versuch jedem gerecht zu werden.

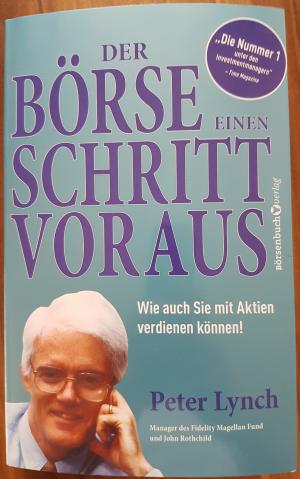

Rezension: Der Börse einen Schritt voraus

Autor: Peter Lynch

Taschenbuch: 384 Seiten

Verlag: Börsenbuchverlag; Auflage: 1 (20. November 2017)

Sprache: Deutsch

ISBN-10: 3864705657

ISBN-13: 978-3864705656

Peter Lynch ist einer der erfolgreichsten Investoren seiner Zeit. In dem Buch erzählt er seine Geschichte als Fondmanager. Dabei beschreibt er seine Strategien anhand anschaulicher Beispiele. Der Inhalt unterteilt sich in die Kapitel:

- Einführung

- Der Weg zum Aktienprofi

- Die doppelzüngigen Börsenprofis

- Sind Aktien ein Glücksspiel?

- Haben Sie das Zeug zum Börsianer?

- Ist der Markt gerade günstig?

- Auf der Pirsch nach dem Tenbagger

- Ich hab’s, ich hab’s, was ist es?

- Die ideale Aktie – was für ein Geschäft!

- Aktien, die ich meiden würde

- Gewinne, Gewinne und noch mal Gewinne

- Die 2-Minuten-Übung

- Wie Sie an die Fakten kommen

- Die wichtigsten Kennzahlen

- Bleiben Sie am Ball

- Zum Schluss eine Checkliste

- Das Gestalten eines Depots

- Der beste Zeitpunkt für den Kauf und Verkauf

- Die zwölf dümmsten Dinge, die Leute über Aktienkurse sagen

- Optionen, Terminkontrakte und Leerverkäufe

- Auch 50.000 Franzosen können sich irren

- Alles im Griff

Die Aufteilung von Aktien in die Kategorien: Nicht-Zykliker (slow grower, average grower, fast grower), Zykliker (typische Zykliker, Turnaround) und Asses-Play helfen dabei, Unternehmen und deren Marktsituationen besser einzuschätzen. Besonders gelungen ist der Abschluss, hier wird nochmal eindringlich erläutert, auf welche Meinungen/Gerüchte man besser nicht eingehen sollte.

Wertung: lesenswert

Zitate Nr. 401 – Wenn Sie auf den Mond zielen, und Sie treffen ihn nicht, landen …

Wenn Sie auf den Mond zielen, und Sie treffen ihn nicht, landen Sie noch immer bei den Sternen!

von Henry Ford

Linux Datei Rechte

Unter Linux, genau wie unter Windows, können je Datei oder Ordner Rechte vergeben werden. Die vergebenen Rechte beeinflussen den Zugriff auf die entsprechenden Dateien und Verzeichnisse.

Mit dem Befehl „ls -l“ kann man sich die Rechte anzeigen lassen:

ls -l file.sh

Folgende Ausgabe erscheint auf der Konsole:

-rwxrw-r-- 1 owner group 42 Aug 11 13:37 file.sh

Beschreibung

| Position | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 | 13 | 14 | 15 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Ausgabe | – | r | w | x | r | w | – | r | – | – | 42 | owner | group | Aug 11 13:37 | file.sh |

| Beschreibung | Typ | Eigentümer | Gruppe | Sonstiges | Größe (KB) | Eigentümer | Gruppe | Änderungszeit | Dateiname | ||||||

Dateisystem Typen

Die Position „1“ zeigt an, um welchen Typen es sich handelt.

| Typ | Bezeichnung | Beschreibung |

|---|---|---|

| d | Directory | Dieser Buchstabe steht für ein Verzeichnis/Ordner. |

| – | File | Der Bindestrich steht für eine Datei. |

| l | Symbolic link | Bei einem Link handelt es sich um Verknüpfung zu einer Datei oder einem Verzeichnis. |

| c | Character Device | Dies ist eine zeichenorientierte Gerätedatei, welche unter /dev zu finden ist. |

| b | Block Device | Dies ist eine blockorientierte Gerätedatei, welche unter /dev zu finden ist. |

| s | Socket | Dies ist ein sog. Unix Domain Socket, wird für die Interprozess-Kommunikation verwendet. |

| p | Pipe | Alles was ein Programm in die Pipe schreibt, kann von einem anderen Programm ausgelesen werden. |

Attribute

Die Positionen „2“ bis „10“ zeigen an, welche Rechte auf dem Ordner oder der Datei vergeben sind. Dabei wird zwischen folgenden Rechten unterschieden:

| Zeichen | Beschreibung |

|---|---|

| Eigentümer | User welchem die Datei gehört |

| Gruppe | User die Mitglied in dieser Gruppe sind |

| Sonstiges | Alle anderen User |

Die folgende Tabelle erläutert die Bedeutung der einzelnen Buchstaben:

| Zeichen | Bedeutung | Beschreibung |

|---|---|---|

| r | read | Erlaubt den lesenden Zugriff |

| w | write | Erlaubt schreibenden Zugriff |

| x | execute | Erlaubt das Ausführen einer Datei |

Sonderrechte

Statt dem „x“ besteht die Möglichkeit, zusätzliche Rechte zu vergeben.

| Zeichen | Beschreibung |

|---|---|

| t | Wird das „Sticky-Bit“ auf einem Verzeichnis angewendet, so dürfen die darin erstellten Dateien oder Verzeichnisse nur vom Dateibesitzer gelöscht oder umbenannt werden. |

| s | Das „SUID-Bit“ Recht („Set User ID“) schränkt das Ausführungsrecht eines Programms dahingehend ein, dass das Programm mit den Rechten des Dateibesitzers ausgeführt wird (Position 4). Das „SGID-Bit“ Recht („Set Group ID“) schränkt das Ausführungsrecht eines Programms dahingehend ein, dass das Programm mit den Rechten der Dateigruppe läuft (Position 7). Zusätzlich wird bei einem Ordner die Gruppe an alle Unterordner und Dateien vererbt, die in diesem Ordner neu erstellt werden. |

Rechte vergeben

Die Rechte auf ein Verzeichnis oder für eine Datei können mit dem Befehl „chmod“ vergeben werden.

| Symbol | Rechte | Oktal | Binär | ||

|---|---|---|---|---|---|

| rwx | Lesen | Schreiben | Ausführen | 7 | 111 |

| rw- | Lesen | Schreiben | 6 | 110 | |

| r-x | Lesen | Ausführen | 5 | 101 | |

| r– | Lesen | 4 | 100 | ||

| -wx | Schreiben | Ausführen | 3 | 011 | |

| -w- | Schreiben | 2 | 010 | ||

| –x | Ausführen | 1 | 001 | ||

| — | 0 | 000 | |||

Um die identischen Rechte wie in unserem Beispiel zu vergeben, lautet der Befehl:

chmod 0764 file.sh

Die führende Null kann dabei entfallen (0764 = 764) und führt zum identischen Ergebnis.

| Position | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 |

|---|---|---|---|---|---|---|---|---|---|---|

| Recht | – | r | w | x | r | w | – | r | – | – |

| Wert in Oktal | – | 7 | 6 | 4 | ||||||

Für die Vergabe der Sonderrechte wird die erste Stelle verwendet und die führende Null entsprechend belegt.

| Recht | Wert | Auswirkung auf Dateien | Auswirkung auf Ordner |

|---|---|---|---|

| SUID-Bit | 4 | Benutzer führt Datei mit Berechtigungen des Dateieigentümers aus | – |

| SGID-Bit | 2 | Benutzer führt Datei mit Berechtigungen des Gruppeneigentümers aus | Im Verzeichnis erstellte Datei erhält denselben Gruppeneigentümer |

| Sticky-Bit | 1 | – | Benutzer können keine Dateien von anderen Benutzern löschen |

Eine Kombination der Sonderrechte wird durch Addition der Werte erreicht.

Zitate Nr. 400 – Zuerst ignorieren sie dich, dann lachen sie über dich, dann …

Zuerst ignorieren sie dich, dann lachen sie über dich, dann bekämpfen sie dich und dann gewinnst du.

von Mahatma Gandhi

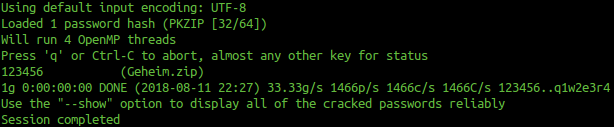

Passwort einer ZIP Datei mit John the Ripper knacken

Mit der Software John the Ripper ist es ebenfalls möglich, ein vergessenes Passwort in Erfahrung zu bringen.

Installation der Software

git clone https://github.com/magnumripper/JohnTheRipper

Danach in den Ordner wechseln.

cd JohnTheRipper/src

Als nächstes

./configure make clean make

ausführen. Daraufhin wird die Software gebaut und ist unter „JohnTheRipper/run“ zu finden.

Konstruktion eines Beispiels

1. Erstellen einer Textdatei mit dem Namen „Geheim.txt“ und Eingabe eines Geheimtextes.

2. Mit dem Befehl zip die Textdatei packen und das Passwort „123456“ vergeben.

zip -e -o Geheim.zip Geheim.txt

| Parameter | Beschreibung |

|---|---|

| e | Verschlüsseln |

| o | Name der Zip Datei |

3. Prüfen, ob das vergebene Passwort funktioniert. Dafür die Datei entpacken und einmal das richtige und einmal das falsche Passwort eingeben.

unzip Geheim.zip

4. Mit dem Programm „zip2john“ den Passworthash aus der ZIP Datei auslesen und in eine Datei speichern.

./run/zip2john /tmp/Geheim.zip > /tmp/hash.txt

5. Mit John the Ripper und einer Wörterliste werden Hashes generiert und verglichen, bis das Passwort gefunden ist.

./run/john --format=PKZIP --wordlist=/tmp/numbers.txt hash.txt

Download von Wortlisten

https://github.com/danielmiessler/SecLists/tree/master/Passwords

https://wiki.skullsecurity.org/Passwords

https://packetstormsecurity.com/Crackers/wordlists/

http://www.md5this.com/tools/wordlists.html

Zitate Nr. 399 – Nicht mit Erfindungen, sondern mit …

Nicht mit Erfindungen, sondern mit Verbesserungen macht man Vermögen.

von Henry Ford

Common Vulnerabilities and Exposures (CVE)

Common Vulnerabilities and Exposures, kurz CVE genannt, ist ein Industriestandard für Namenskonvention von Sicherheitslücken. Dadurch wird eine eindeutige Identifizierung und ein Informationsaustausch einer Schwachstelle gewährleistet.

Die Liste der CVEs wird von der Non-Profit-Organization „MITRE Corporation“ in Zusammenarbeit mit Sicherheitsexperten, Bildungseinrichtungen, Behörden und Herstellern von Sicherheitssoftware (CVE Numbering Authorities) verwaltet.

CVE Nummern werden auch häufig als CVE names, CVE numbers, CVE-IDs und CVEs bezeichnet.

Aufbau einer CVE Nummer

CVE-YYYY-NNNN

| Parameter | Beschreibung |

|---|---|

| CVE | Prefix |

| YYYY | Jahresangabe |

| NNNN | fortlaufende Nummer |

Von 1999 bis 2013 waren die fortlaufenden Nummern immer vierstellig (mit führender 0). Seit 2014 kann die fortlaufende Nummer beliebig lang sein, aber mindestens vier Stellen.

Links

| Link | Beschreibung |

|---|---|

| https://www.cvedetails.com | Webinterface zur Suche von CVEs und Detailinformationen |

| http://cve.mitre.org/data/downloads/index.html | Download aller CVEs |