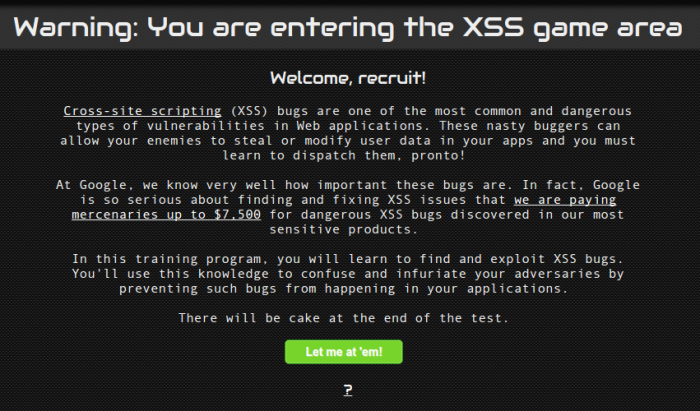

Ein „Hack-IT“ ist eine Hacking Challenge bzw. ein Hacking Contest, zu Deutsch eine „Herausforderung zum Hacken“. Dabei wird eine Aufgabe oder eine Abfolge von Aufgaben definiert. Die Aufgaben befassen sich thematisch mit verschiedenen Bereichen, z.B. Steganographie, Kryptographie, JavaScript, Reverse Engineering, Logik, Mathematik, Programmierung, Security und vieles mehr.

Bei der folgenden Aufgabe handelt es sich um ein Steganographie Hack-IT. In der Steganographie wird eine verborgene Speicherung oder Übermittlung von Informationen in einem Trägermedium (Container) durchgeführt. Die hier abgebildete Grafik beinhaltet mehr Informationen als auf Anhieb ersichtlich ist.

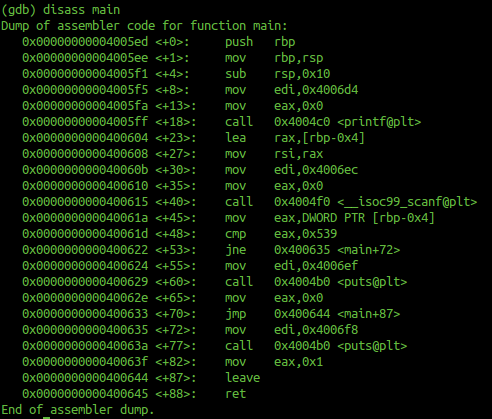

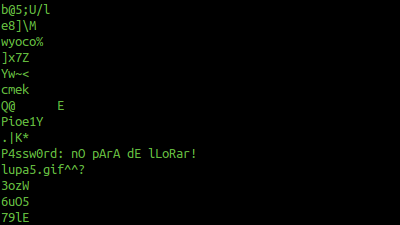

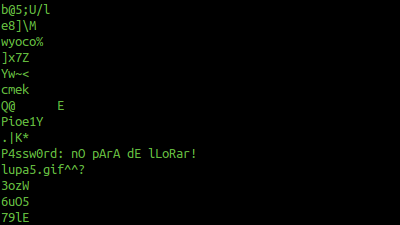

Auf den ersten Blick ist nichts Auffälliges zu erkennen. Deshalb wird das Bild nach enthaltenen Textbausteinen mit dem Befehl „strings“ durchsucht.

strings bebe_lloron3.jpg

Nach genauerer Betrachtung aller ausgegeben Texte fallen zwei Informationen auf.

- P4ssw0rd: nO pArA dE lLoRar!

- lupa5.gif^^?

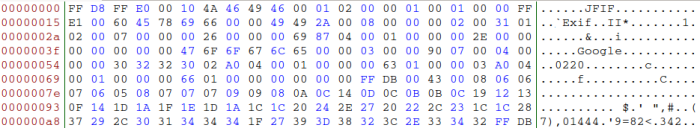

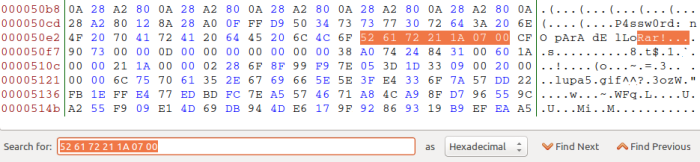

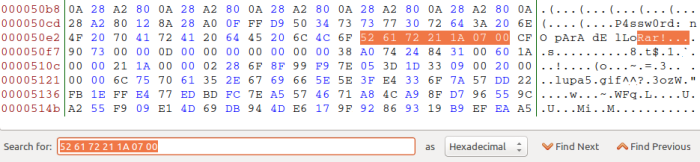

Mit diesen Informationen kommen wir allerdings noch nicht ans Ziel. Also wird das Bild mit einem Hex-Editor untersucht.

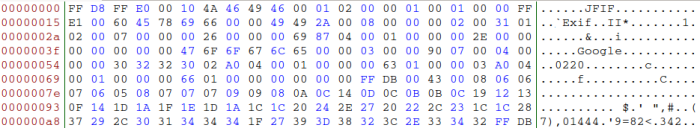

Im Hex-Editor ist das Dateiformat JFIF erkennbar. Wird nach dem Text „P4ssw0rd“ gesucht, wird dieser ebenfalls gefunden.

Da an das Bild etwas hinzugefügt wurde, muss das Ende der Bilddatei gefunden werden. Dafür können Datei-Signatur-Datenbanken verwendet werden. Mögliche Quellen sind die Seiten www.filesignatures.net oder wikipedia.

SOI (Start of Image): FF D8 FF E0

EOI (End of Image): FF D9

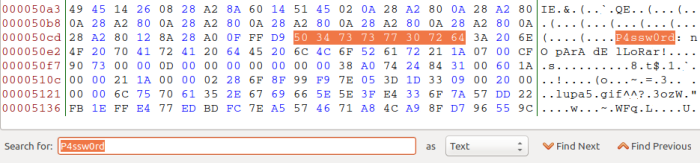

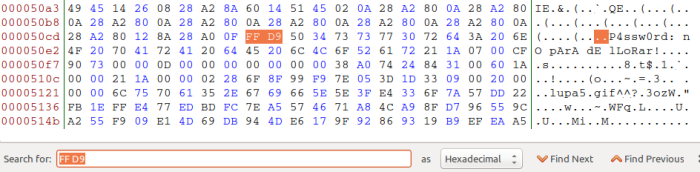

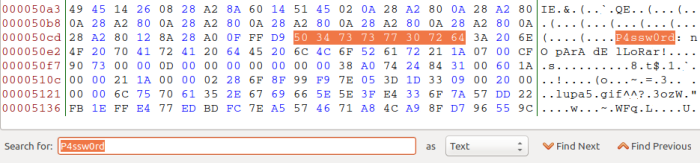

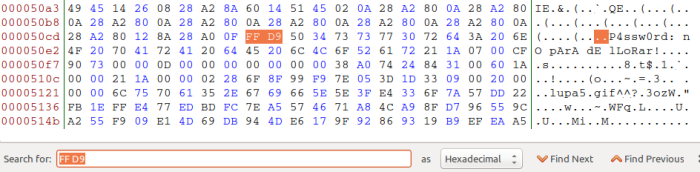

Suchen wir jetzt nach dem Dateiende „FF D9“, dann wird ersichtlich, dass eine Datei an das Bild angefügt wurde.

Die Buchstaben „Rar“ aus dem gefunden Text lassen darauf schließen, dass es sich bei der angehängten Datei um eine RAR-Datei handelt. Das Spiel mit der Filesiganture wird wiederholt und im HEX-Editor danach gesucht.

Start of RAR File: 52 61 72 21 1A 07 00

Jetzt gilt es, die RAR-Datei und die Grafik voneinander zu trennen. Mit dem Hex-Editor (Bless) einfach alle Zeilen ab dem Wert markieren, kopieren und danach eine neue Datei mit Bless anlegen, einfügen und speichern (archive.rar).

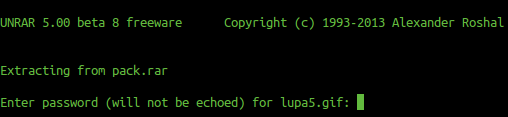

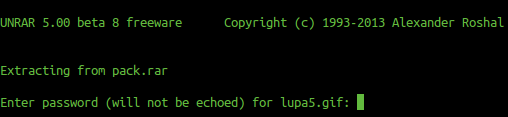

Mit dem Befehl „unrar“ kann die RAR-Datei entpackt werden.

unrar x archive.rar

Dabei wird die Eingabe eines Passworts erwartet, welches wir glücklicherweise schon gefunden haben. Das Passwort zum extrahieren lautet „nO pArA dE lLo“. Daraufhin wird eine weitere Grafik entpackt, die folgenden Inhalt besitzt.

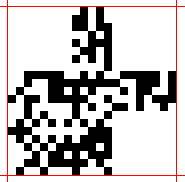

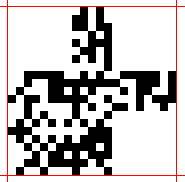

Da die Lupe schon auf die Pixel hinweist, schauen wir uns diese etwas genauer an. Um die Kanten klarer abzugrenzen, werden ein paar Hilfslinien eingezeichnet.

Die Darstellung erinnert an einen QR-Code, wobei irgend etwas fehlt. Nach kurzer Recherche auf Wikipedia wird ersichtlich, dass die speziellen Markierungen fehlen. Nach etwas „Malen nach Zahlen“ sieht die Grafik wie folgt aus:

Irgendetwas stimmt noch nicht, wird die Grafik aber horizontal gedreht passt alles.

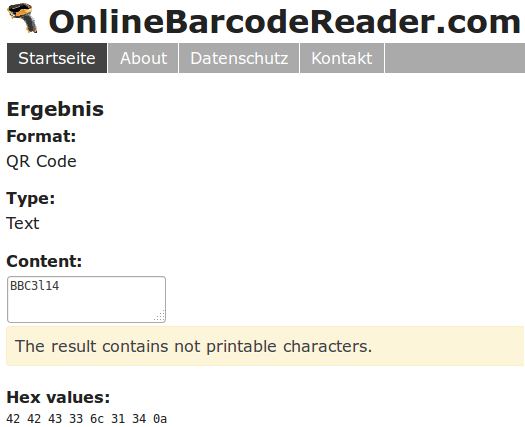

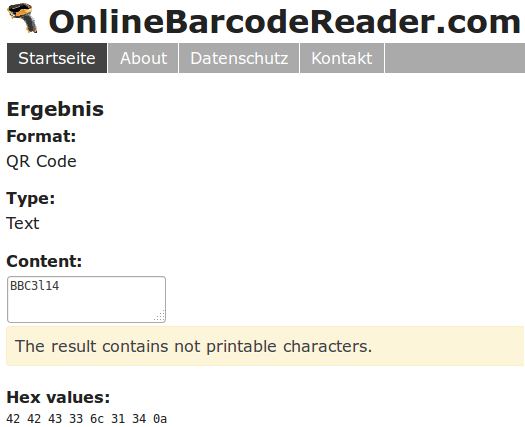

Die Grafik kann dann auf der Seite www.onlinebarcodereader.com hochgeladen werden und der Lösungstext wird angezeigt.

Das Hack-IT ist somit gelöst. :)