Hack-IT: DTMF

Ein weiteres spannendes Steganographie Hack-IT in dem eine MP3 File bereitgestellt wurde.

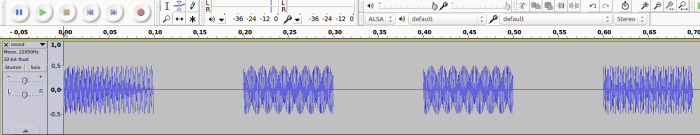

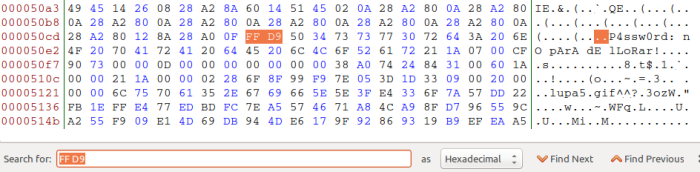

Während des Anhörens können „Piep“ Töne wahrgenommen werden. Diese erinnern spontan an das Wählen eines analogen Telefons. Für eine weitere Analyse der Frequenzen kann das Tool Audacity verwendet werden.

1. Umwandeln der MP3-Datei in eine WAV-Datei.

lame --decode sound.mp3 sound.wav

2. Die WAV-Datei mit Audacity öffnen (Datei | Datei Öffnen…) und analysieren.

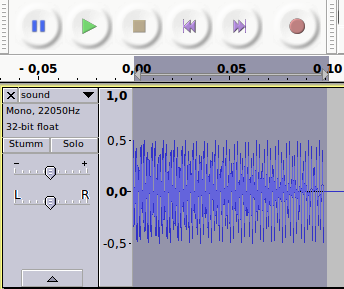

Hier sind die einzelnen Töne zu erkennen. Für eine genauere Analyse den ersten Bereich (gedrückte linke Maustaste) markieren.

Daraufhin in der Software Audacity den Menüpunkt „Analyse“ und „Frequenzanalyse“ wählen.

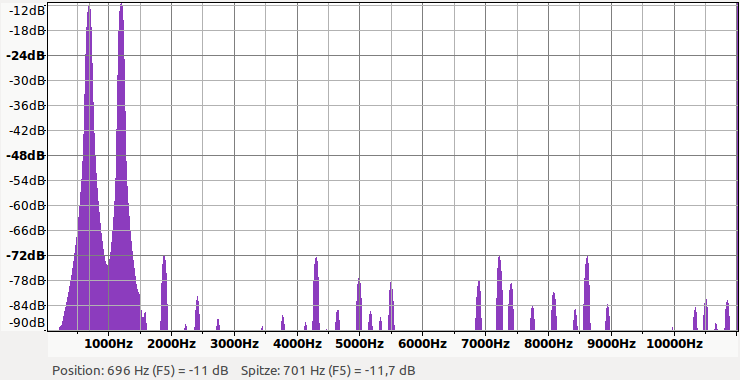

3. Durchführen der Frequenzanalyse

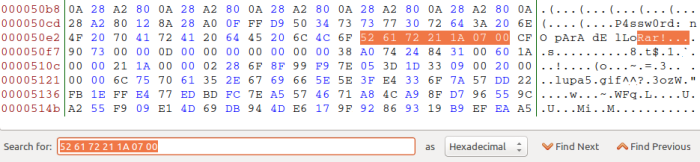

Die Maus zum ersten Peak bewegen. Unter dem Diagramm wird der Wert „Spitze“ mit 701 Hz angezeigt.

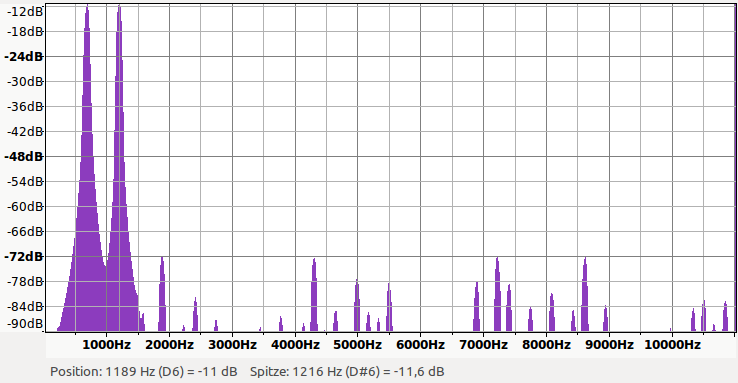

Danach die Maus zum zweiten Peak bewegen. Der Wert „Spitze“ zeigt hier 1216 Hz an.

4. Identifizierung der eingegebenen Nummern

Bei dem Mehrfrequenzwahlverfahren (MFV) bzw. dem Dual-tone multi-frequency signaling (DTMF) wird die Rufnummer an die Vermittlungsstelle oder eine Telefonanlage übermittelt. Dabei werden folgende Frequenzen verwendet:

| MFV-Tastenbelegung | ||||

|---|---|---|---|---|

| 1209 Hz | 1336 Hz | 1477 Hz | 1633 Hz | |

| 697 Hz | 1 | 2 | 3 | A |

| 770 Hz | 4 | 5 | 6 | B |

| 852 Hz | 7 | 8 | 9 | C |

| 941 Hz | * | 0 | # | D |

Jede Zeile repräsentiert einen tiefen und jede Spalte einen hohen Ton. Wenn eine Taste gedrückt wird, ergibt sich ein Ton aus der Überlagerung der Tonfrequenzen.

Der erste ermittelte Ton 701 Hz kann in der ersten Zeile verortet werden. Der zweite Ton 1216 Hz ist in der ersten Spalte zu finden. Daraus ergibt sich die erste Zahl „1“. Die Schritte zwei, drei und vier müssen jeweils wiederholt werden.

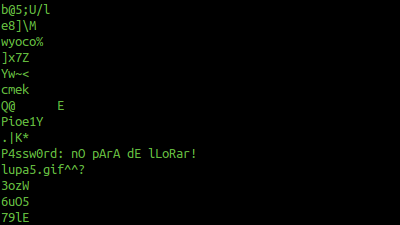

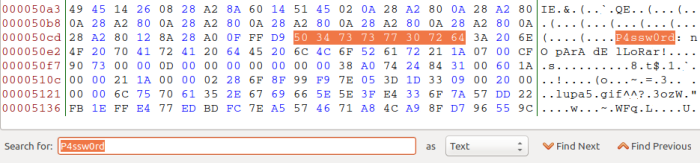

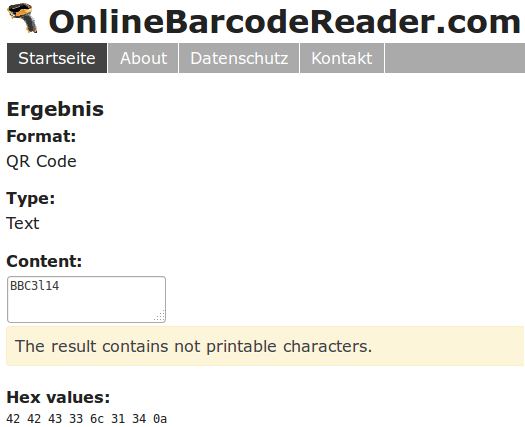

Das gesuchte Passwort lautet: 1337.

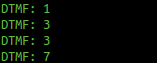

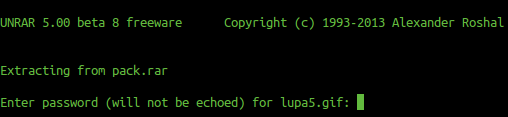

5. Automatische Erkennung der Frequenzen

Eine alternative Möglichkeit ist die automatische Erkennung der Frequenzen und die Auflösung der damit verbundenen Zahlen mit der Software multimon.

multimon -t wav sound.wav -a DTMF

Wenn es funktioniert, sollte sich die Ausgabe wie folgt darstellen: